Selección de artículos de INCODTRIN 2020

Casos de éxito en temáticas vinculadas con la tecnología y la innovación

En la edición anterior de Neurona BA presentamos la síntesis de dos artículos, de una selección de ocho, que fueron exhibidos en la Conferencia Internacional de Transformación Digital e Innovación Tecnológica (INCODTRIN), organizada en Octubre del 2020, por IOT & Big Data Services y BigDaSS.

En esta oportunidad expondremos otras dos investigaciones, la primera de ellas hace hincapié en el uso de las redes sociales para analizar el comportamiento de una población ante un hecho trascendental como fue la pandemia provocada por el COVID-19; por su parte, el segundo artículo hace lo propio en el análisis de aquellos aspectos débiles de la seguridad de las cookies en un sistema desarrollado en APEX 5.

Análisis del impacto de Covid-19 en la Ciudad de México con el uso de Text Mining y Twitter

El brote epidemiológico provocado por el Covid-19 y su rápida propagación tuvo un gran impacto también en el mundo de la tecnología, una especie de “primera pandemia en la era digital”.

Este hecho, que sorprendió a la humanidad, derivó en la necesidad de implementar diversas estrategias con el fin de hacer frente a semejante situación.

Uno de los mayores desafíos para la comunidad científica fue monitorear, en tiempo real, a la población mundial, con el objetivo de obtener información inmediata de lo que estaba sucediendo durante dicha contingencia sanitaria.

Una alternativa interesante para tal fin resultan ser las redes sociales.

En una red social, las personas pueden actuar como sensores que proporcionan información no solo de datos personales, incluida la salud, sino también datos derivados de su comportamiento.

En este trabajo se presentó un enfoque de minería de textos con el objetivo de identificar las principales preocupaciones de la población que reside en la Ciudad de México sobre Covid-19. Para tal fin, se recopilaron datos de twitter del mes de marzo del 2020.

Luego del análisis de varios escenarios, a partir de las publicaciones en la mencionada red social, se arribó a la conclusión de que las principales preocupaciones manifestadas por los ciudadanos fueron la prevención y la seguridad sanitaria. Como contrapartida, la población expresó que ambas medidas afectaban fuertemente la economía de los ciudadanos de dicha ciudad, una de las más pobladas del mundo y América Latina.

Los resultados obtenidos de este trabajo vislumbraron la posibilidad de nuevos estudios, tales como el comportamiento de la población en diferentes etapas de la pandemia, como por ejemplo pico y curva decreciente, entre otras. También, del mismo se desprendió que es importante medir el impacto psíquico, producto del confinamiento durante un período extenso. Finalmente, también se consideró extender, en un futuro, el estudio a otras ciudades de México.

- Josimar Edinson Chire Saire

Instituto de ciencias matemáticas y de la computación

Universidad de San Pablo, Brasil.

jecs89@usp.br

- Anabel Pineda Briseño

Departamento de Sistemas y Computación

Tecnológico Nacional de México

Instituto Tecnológico de Matamoros, México

anabel.pb@matamoros.tecnm.mx

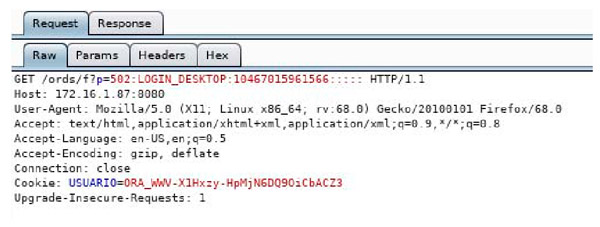

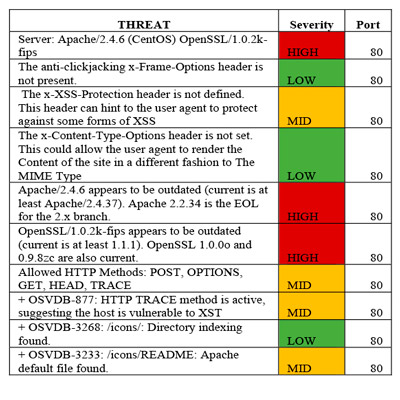

Análisis de vulnerabilidad de cookies en APEX 5

Las vulnerabilidades de las soluciones tecnológicas se han convertido en un elemento importante a considerar por las organizaciones. El propósito de este trabajo fue evaluar los aspectos débiles de la seguridad de las cookies en un sistema desarrollado en APEX 5. Para ello, se utilizaron herramientas de análisis de Kali Linux.

Como resultado de la investigación, se concluyó que el aporte de una comunidad de software libre es importante en la implementación, actualización y uso de soluciones para pruebas de vulnerabilidad. Los mecanismos de Hash MD5 presentan debilidades, por lo que resulta más confiable la función Hash SHA1 o las versiones superiores.

Por su parte, APEX 5 demuestra una fuerza notable contra la gestión de cookies, generadas aleatoriamente en cada cambio de sesión, haciéndolo prácticamente invulnerable, dependiendo del mecanismo de cifrado utilizado.

Una sola estrategia de mitigación no es suficiente para proteger los datos, por lo que resulta importante que aquellos que son sensibles sean cifrados en las bases de datos, a fin de proteger su confidencialidad e implementar mecanismos de seguimiento que permitan detectar algún intento de alterar su integridad.

- Esteban Crespo-Martínez, Catalina Astudillo y Rodríguez, Gabriela Chica

Facultad de Ciencias de la Administración

Universidad del Azuay-Cuenca, Ecuador.

- Ana Vásquez Aguilera

Facultad de Ciencia y Tecnología. Universidad del Azuay-Cuenca, Ecuador